[메타X(MetaX)] 미국 사이버안보·인프라보안국(CISA)이 Cisco 장비에서 발견된 중대한 보안 취약점(CVE-2025-20333, CVE-2025-20362)에 대해 “연방 정보시스템에 용납할 수 없는 수준의 위험을 초래한다”며 전 연방기관에 48시간 내 패치를 완료하라는 강력한 긴급 지침(Emergency Directive 25-03)을 발령했다. 이는 단순한 권고가 아니라 법적 효력을 갖는 강제 명령이며, CISA는 이미 해당 취약점을 겨냥한 실제 공격이 진행 중이라고 경고하고 있다.

CISA가 ‘즉시 패치’를 명령한 두 개의 취약점은 방화벽·VPN 등 핵심 보안 경계 장비를 완전히 무력화시킬 수 있는 수준이다. CVE-2025-20333은 공격자가 외부에서 장비를 장악할 수 있는 원격코드실행(RCE) 취약점이며, CVE-2025-20362는 장비 내부에서 권한을 상승시켜 시스템 전체 제어 권한을 확보할 수 있는 치명적 권한상승 취약점이다. 이 두 취약점이 결합될 경우 네트워크 경계선이 완전히 무너지는 최악의 시나리오가 현실화된다.

상황의 심각성을 더 키우는 점은 CISA가 각 기관의 보고 자료를 분석하는 과정에서 드러났다. 많은 장비가 ‘패치 완료’로 보고됐지만, 실제로는 여전히 취약한 소프트웨어 버전을 설치한 상태인 것으로 확인됐기 때문이다. 즉, 기관들은 패치를 적용했다고 생각했으나, 공격자들이 악용 가능한 버전은 그대로 남아 있었고, CISA는 이러한 장비들이 이미 악성 행위에 노출된 정황을 추적하고 있다고 밝혔다.

이 때문에 CISA는 “인터넷에 노출된 장비뿐 아니라 내부망에서 사용되는 모든 ASA와 Firepower 장비를 최신 버전으로 즉시 업데이트해야 한다”고 못 박았다. 공격자가 내부 네트워크로 우회해 침투하거나, 이미 남겨진 흔적을 발판으로 추가 공격을 시도하는 정황이 확인되었기 때문이다.

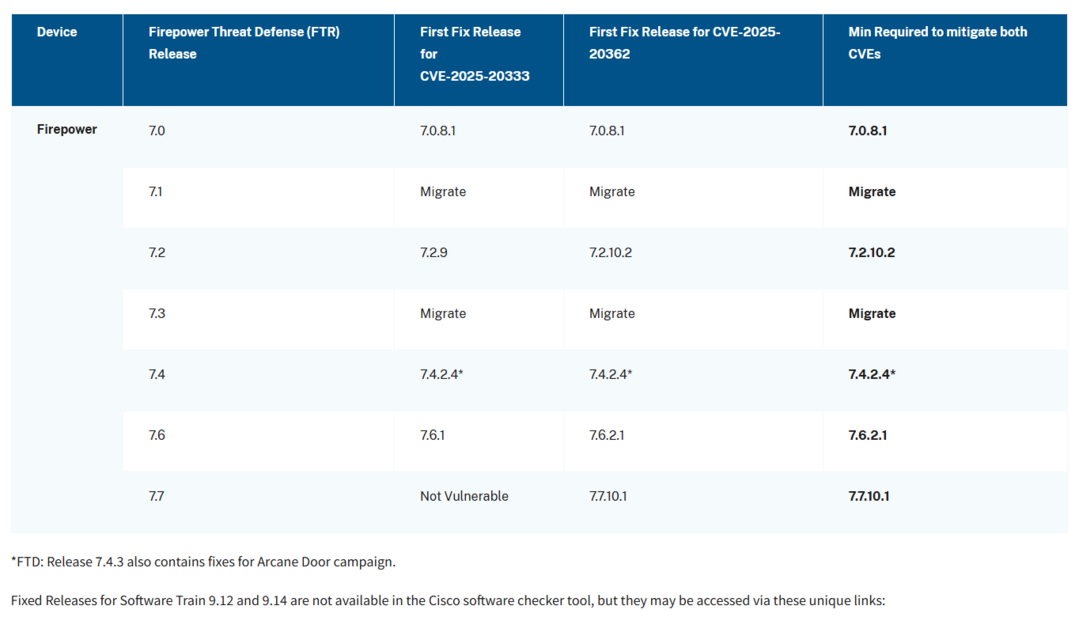

CISA는 각 소프트웨어 버전별로 CVE-20333·20362를 모두 해결할 수 있는 최소 필수 버전을 제시하며, 특히 ASA 9.12 및 9.14 계열은 공식 소프트웨어 체크 도구에 표시되지 않아 전용 링크로만 다운로드할 수 있다고 설명했다.

Firepower Threat Defense(FTD) 장비도 7.0, 7.2, 7.4, 7.6, 7.7 버전군별로 명시적인 최소 요구 버전을 제시하면서, 특정 버전(예: 7.1, 7.3)은 아예 “사용 중단(migrate)” 판정을 내렸다. 지원 종료(EOS) 상태에 들어간 ASA 5512-X, 5515-X, 5525-X, 5545-X, 5555-X, 5585-X 모델은 패치 적용이 제한적일 수 있어 업그레이드가 더욱 시급한 상황이다.

ED 25-03은 모든 연방기관에 대해 48시간 이내에 모든 장비를 최신 패치로 업데이트할 것을 요구할 뿐 아니라, 인터넷에 노출된 ASA 장비의 경우 ‘Core Dump & Hunt’ 1~3단계를 수행해 수집된 코어덤프 파일을 Malware Next Gen 포털에 제출해야 한다고 명령했다. 취약 버전을 운영한 기관은 CyberScope에 보고서를 다시 제출해야 하며, CISA는 직접 후속 확인 절차에 들어갈 예정이다.

이번 긴급 지침이 이례적으로 강력한 이유는 미국 정부가 최근 ‘Arcane Door’로 명명된 대규모 침투 캠페인을 겪은 직후라는 점에 있다. 당시 공격자는 Cisco 장비의 취약점을 악용해 VPN 인증을 우회하고 연방기관 내부망까지 접근하는 사건이 발생했다. 이후 미국 정부는 “네트워크 경계 장비의 취약점은 국가안보 위협”이라는 판단을 공식화했으며, 이번 ED 25-03은 그 기조를 반영한 조치다.

전문가들은 이번 조치가 세 가지 변화를 예고한다고 분석한다. 첫째, 연방기관에서 ‘48시간 내 업데이트’ 규범이 표준이 될 가능성이 높다. 둘째, 패치가 적용된 것으로 보이지만 실제론 적용되지 않은 문제를 해결하기 위해 공급망 기반 검증(SBOM·버전 검증)이 강화될 전망이다. 셋째, Cisco를 포함한 글로벌 보안장비 시장 전체가 보다 빠른 패치 배포, 자동 검증, 위협 정보 공유를 요구받는 새로운 규범을 맞게 될 것으로 보인다.

CISA는 이번 지침을 발표하며 “취약한 방화벽은 공격자의 첫 진입 지점이고, 패치를 미루는 순간 공격자는 이미 내부에 존재한다.”고 강조했다.

Cisco 장비 취약점은 미국 연방기관만의 문제가 아니다. 금융, 에너지, 의료, 이동통신, 제조 등 전 세계 주요 산업의 네트워크 경계에도 동일한 위험이 존재한다. 이번 ED 25-03은 사이버보안이 더 이상 선택의 문제가 아니라 ‘즉각적 조치’가 필요한 필수 업무임을 다시 한 번 드러낸 사건이다.

[저작권자ⓒ META-X. 무단전재-재배포 금지]